您好:

感谢您下载本站资源。

现邀请您关注我们的微信公众号。

您将获取到此软件的安装使用教程及软件的相关课程学习。

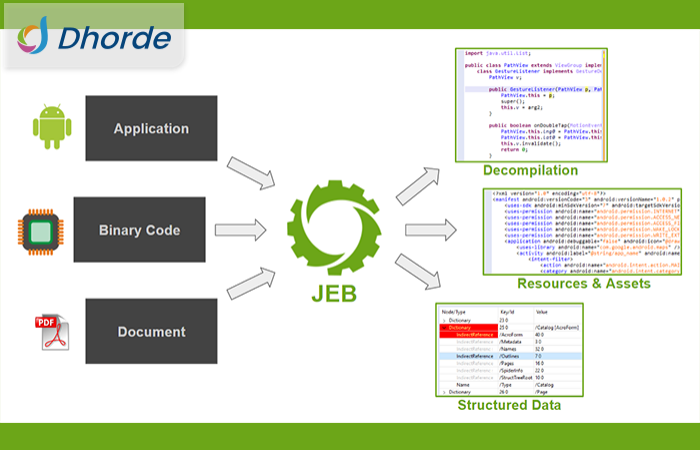

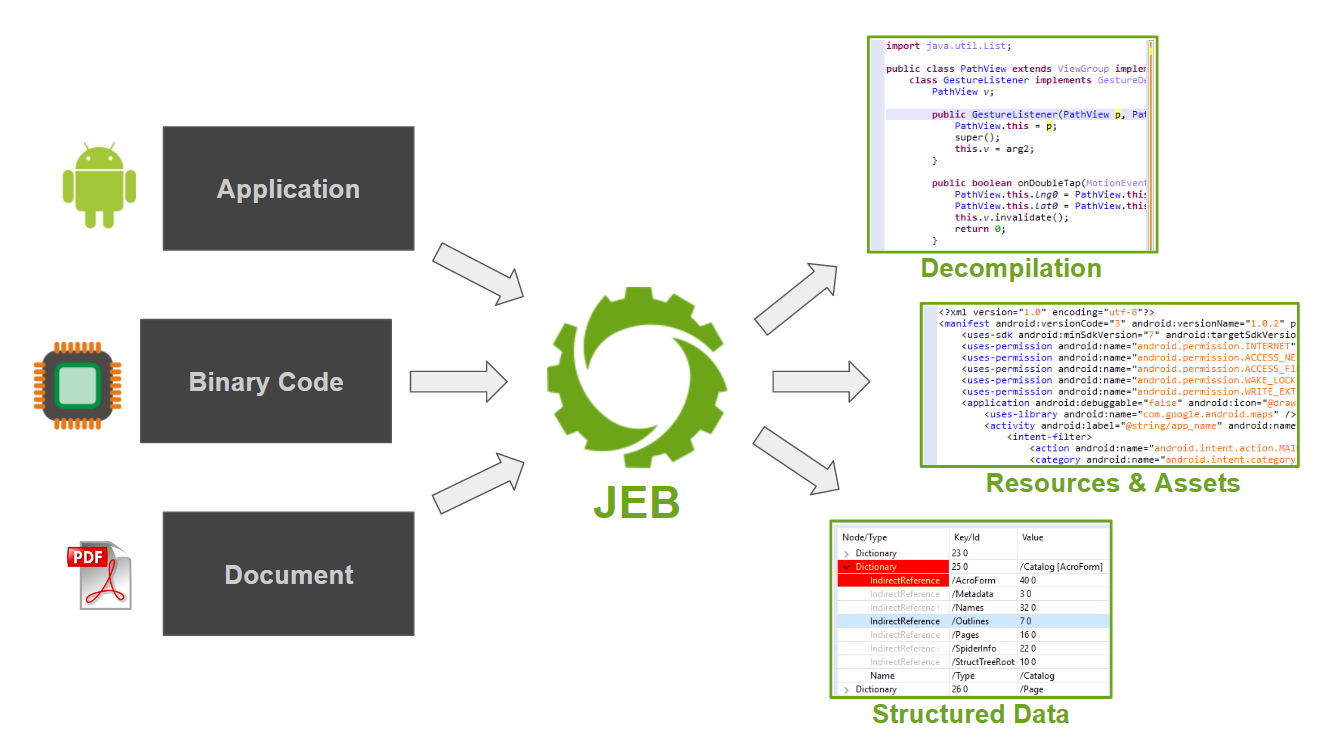

逆向工程平台

强大

对Android 应用程序和 Dalvik 字节码执行精确而强大的反编译。

我们的内部反编译器包括能够自动解密内容、不反映 API 调用和清理多种类型的混淆代码的优化器。

我们的 Dalvik 和本机代码调试器提供无缝分析实时应用程序的功能,允许检查代码和挂钩敏感 API。

灵活

重构、注释、导航和修改分析输出。

我们的分析模块支持代码重构、虚拟层次结构来组织高度混淆的代码或代码清理(例如在解密混淆的内容或未反映的代码时)。

可扩展

利用 JEB API 自动执行逆向工程任务。

使用Java或Python,用户可以编写脚本和插件来自动化逆向工程过程。高级用户可以编写成熟的分析模块和无头前端。反编译器扩展接受用户提供的IR 优化器以进一步清理混淆代码。

英特尔 x86 反编译器

使用 JEB 对 x86 32 位和 x86 64 位程序和恶意软件进行逆向工程。

x86 反编译器和 x86-64 反编译器提供以下功能:

• 增强的反汇编,包括动态调用站点的解析、寄存器的候选值确定、动态交叉引用等。

• 将 x86 和 x86-64反编译为伪 C 源代码。

• 使用 MS VCPP 编译的程序的部分类恢复和反编译为 C++ (参见视频)。

• 高级优化传递以阻止受保护或混淆的代码。

• 用于高效 Windows 文件分析的Win32 类型库和通用签名。

• 允许重构的交互层:类型定义、堆栈框架构建、重命名/注释/交叉引用等。

• 完整的 API和对中间表示的访问,以在 Python 或 Java 中执行高级和/或自动代码分析。

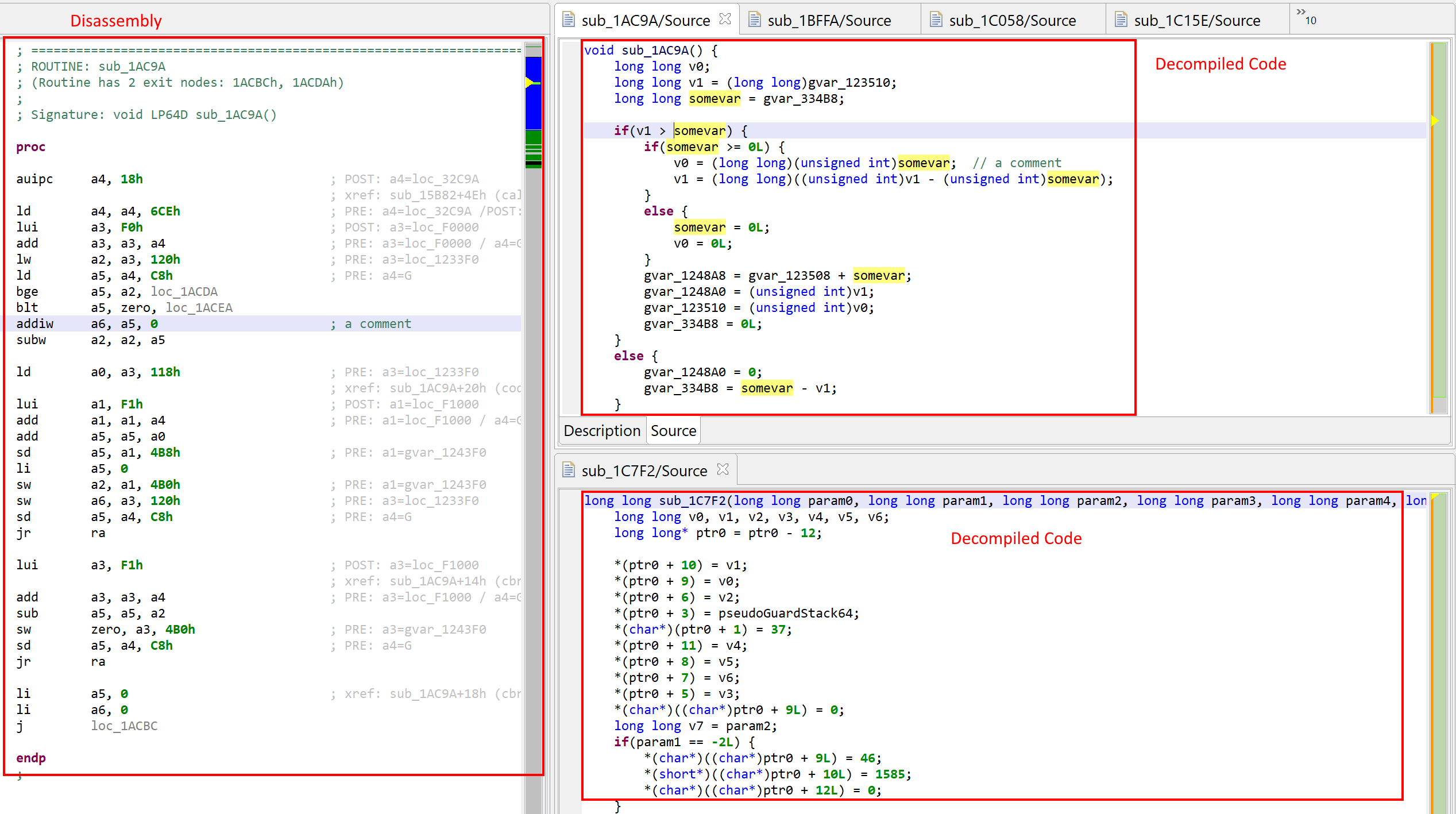

ARM反编译器

使用 JEB 对为 ARM 平台编写的程序和恶意软件进行逆向工程。

我们的 ARM 机器代码反编译器允许逆向工程师和安全审计员分析恶意 ARM 二进制文件。

ARM 反编译器提供以下功能:

• 增强反汇编,包括动态调用站点和系统调用的解析、寄存器的候选值确定、动态交叉引用等。

• 将 ARM 32 位和 ARM-Thumb 代码反编译为伪 C 源代码。

• 高级优化传递以阻止受保护或混淆的代码。

• 允许重构的交互层:类型定义、堆栈框架构建、重命名/注释/交叉引用等。

• 用于在 Python 或 Java 中执行高级和/或自动代码分析的完整 API 。

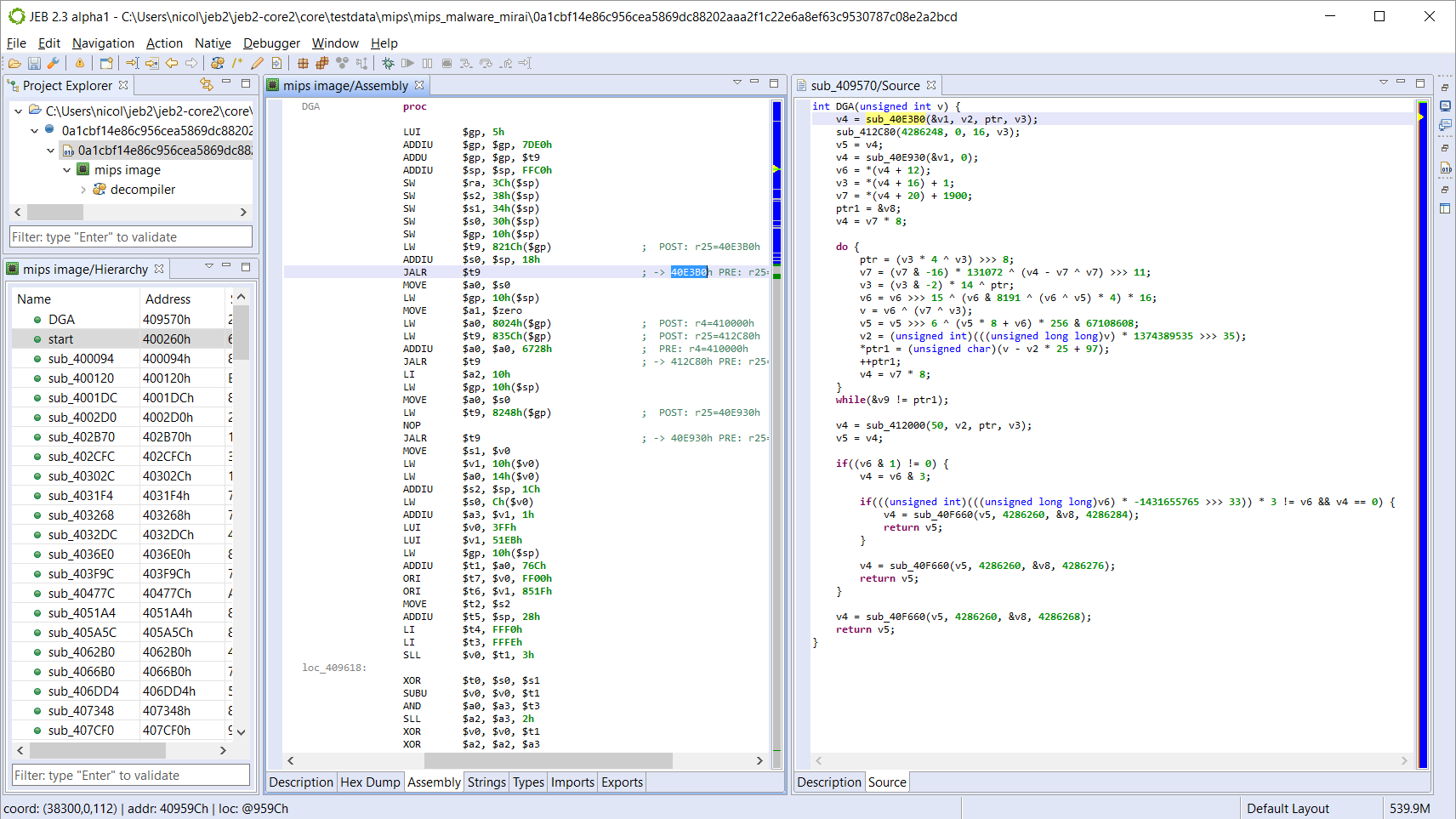

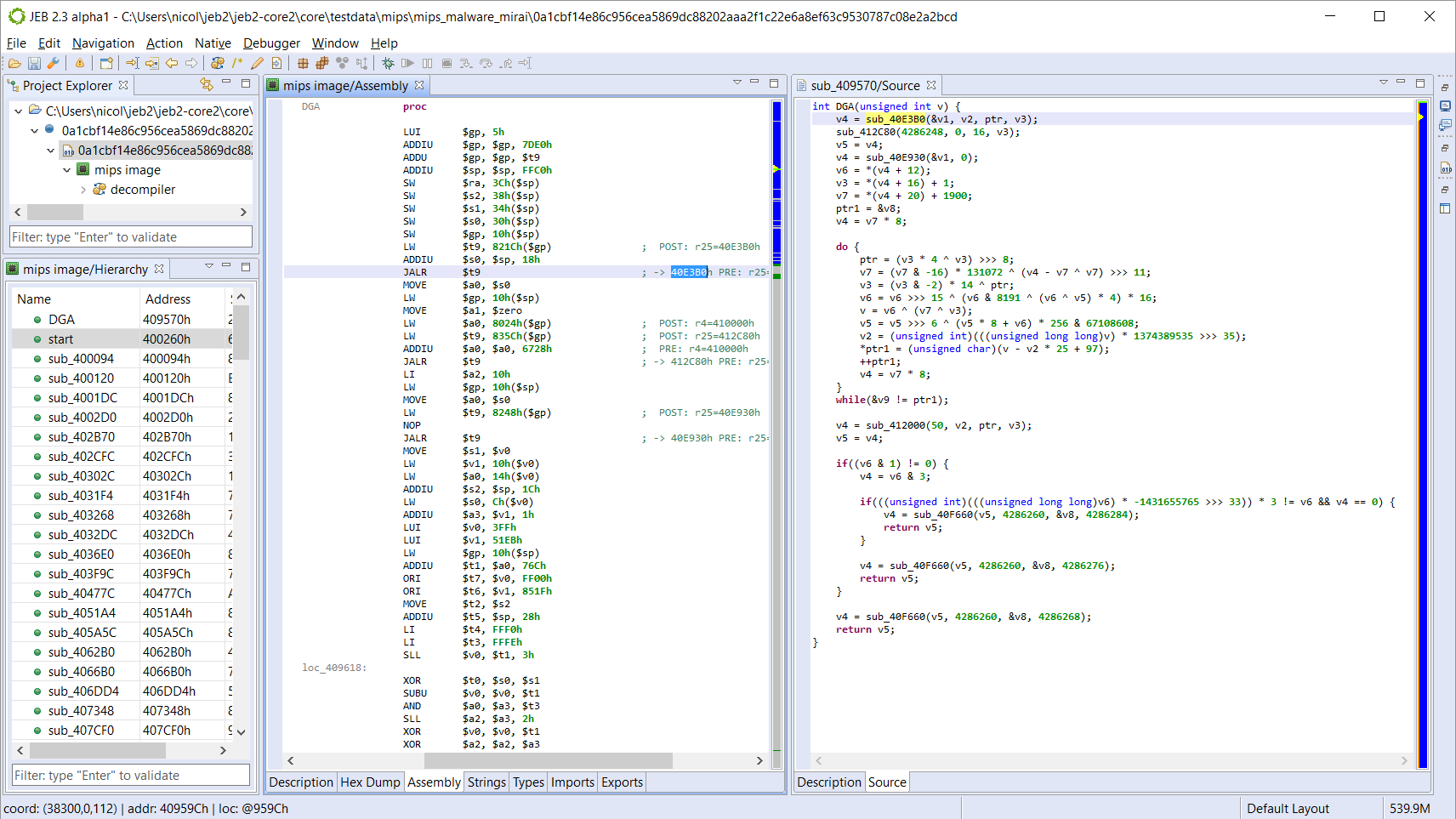

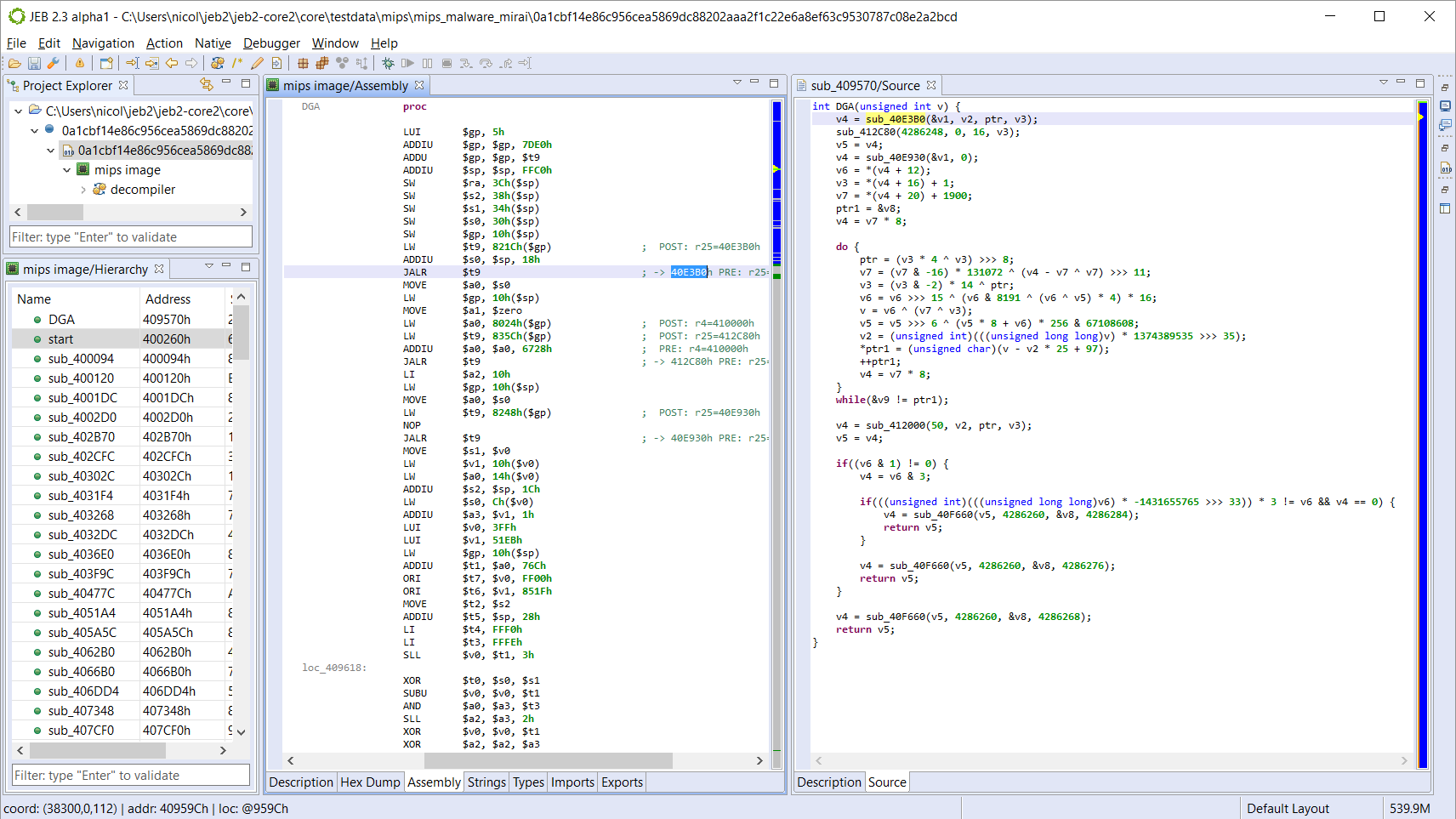

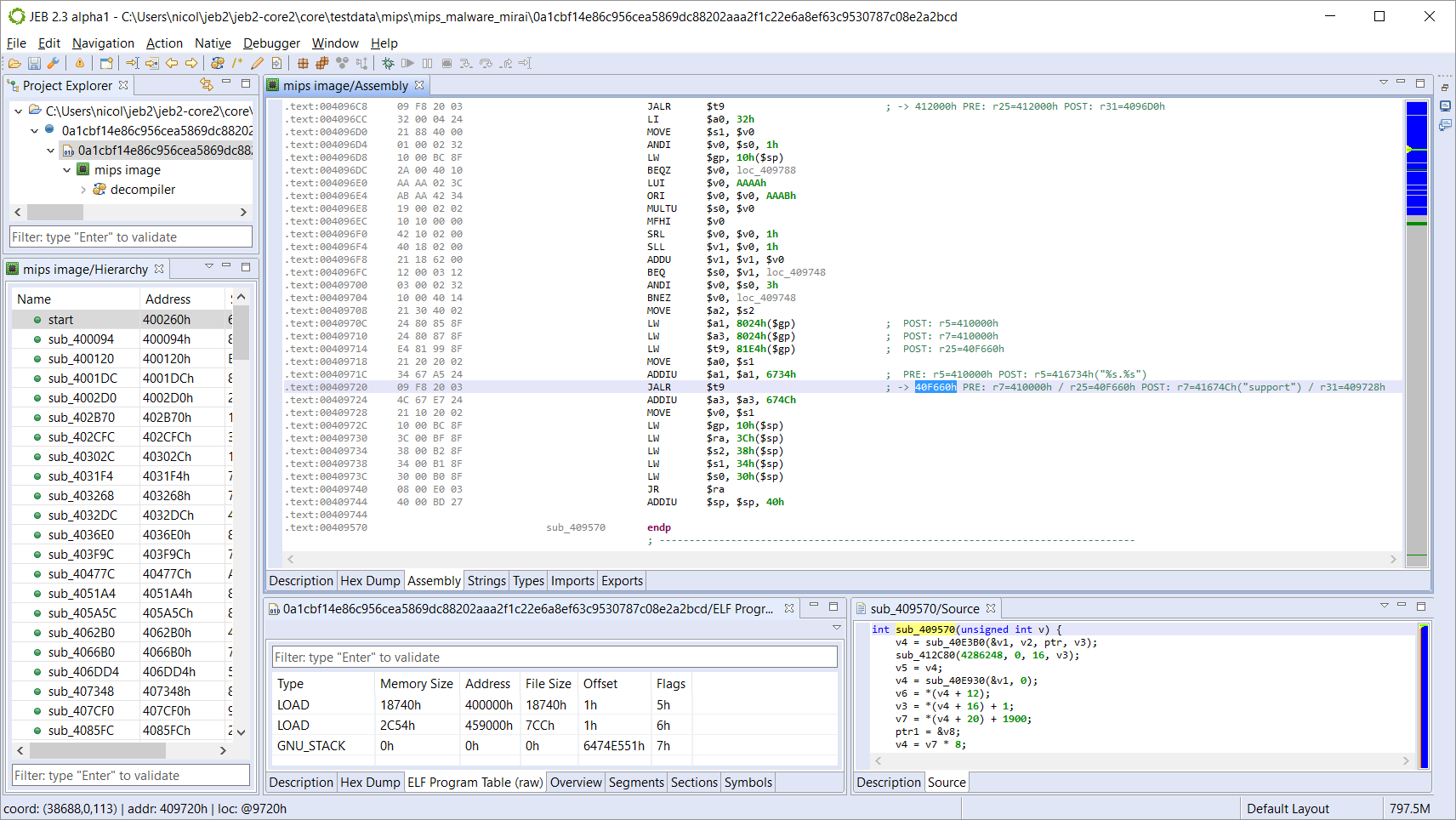

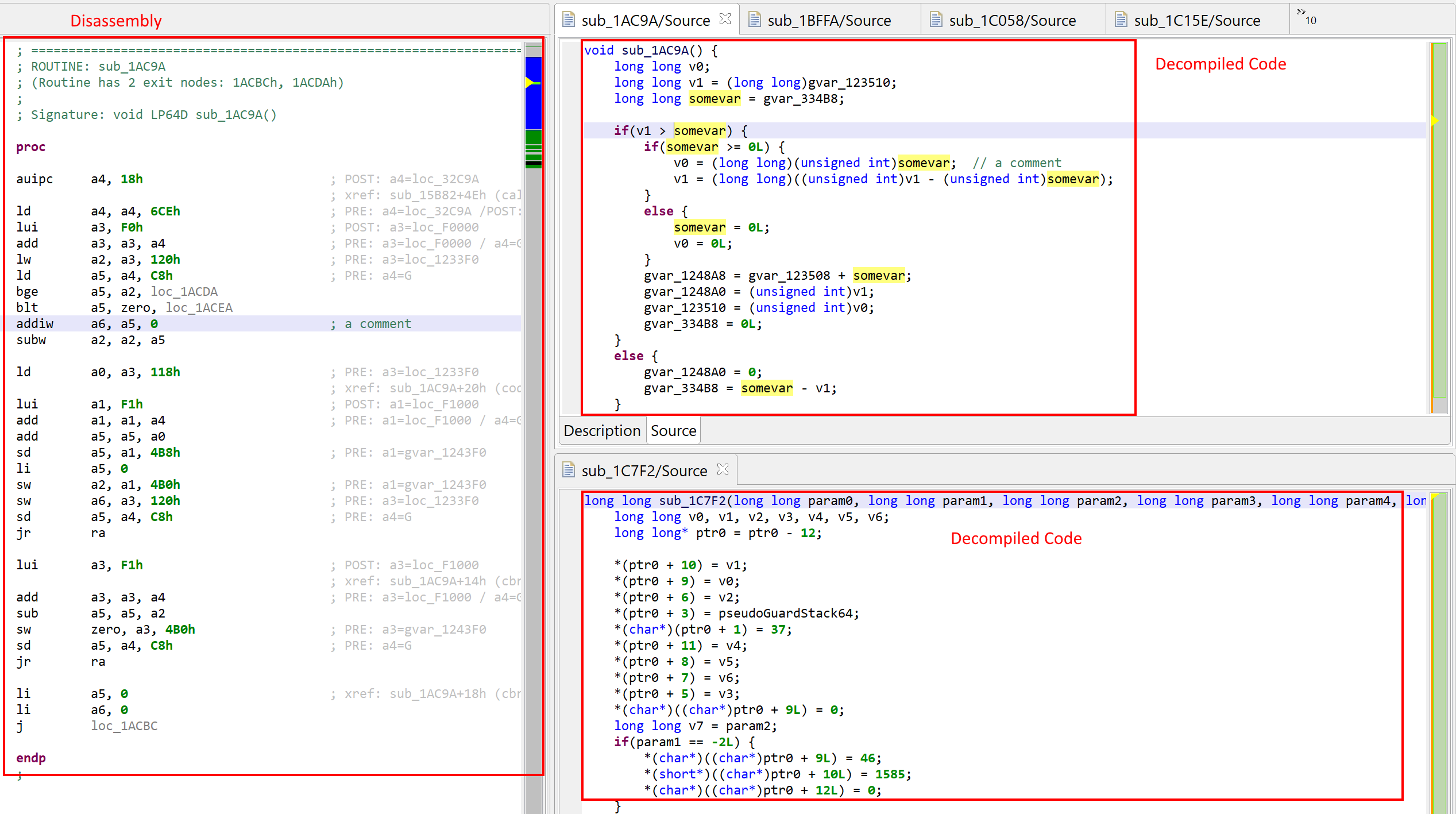

MIPS反编译器

使用 JEB 对 MIPS 嵌入式程序和恶意软件进行逆向工程。

我们的 MIPS 处理器和微控制器机器代码反编译器允许逆向工程师和安全审计员分析恶意 MIPS 程序并审计复杂的嵌入式系统(路由器、机顶盒、物联网设备等)。

MIPS 反编译器提供以下功能:

• 增强反汇编,包括动态调用站点和系统调用的解析、寄存器的候选值确定、动态交叉引用等。

• 将 MIPS 32 位反编译为伪 C 源代码。

• 高级优化传递以阻止受保护或混淆的代码。

• 允许重构的交互层:类型定义、堆栈框架构建、重命名/注释/交叉引用等。

• 用于在 Python 或 Java 中执行高级和/或自动代码分析的完整 API 。

RISC-V反编译器

使用 JEB RISC-V 模块对 RV32/RV64 程序和二进制文件进行逆向工程。

我们的 RISC-V 机器代码反编译器允许逆向工程师和安全审计员分析 RV32 和 RV64 程序。

RISC-V 插件特有的特性:

• 代码目标文件:在 Linux ELF、Windows PE 或无头代码(例如固件)中支持 RISC-V。

• 反汇编器:支持 RV32/RV64,以下 ISA 扩展的常规和压缩操作码:I(整数)、Zifencei、Zicsr、M(乘法)、A(原子)、F(单浮点)、D(双浮点) , C(压缩)。请注意,目前不支持 RV128、RVE(嵌入式)和其他更“奇特”的扩展(mem tx、simd、vectors 等)。

• 反编译:支持 32 位和 64 位的 RVI(整数/通用操作的反编译)。计划添加对 F/D 扩展(浮点指令)的反编译器支持。

• 重定位:支持特定于 RISC-V 的常见 ELF 重定位。处理公共 PLT 解析器存根。

• 调用约定:支持调用约定 ILP32D 和 LP64D。可以定义自定义调用约定。

• 类型库:可以重复使用 Linux 32/64 或 Windows 32/64 的 ARM 或 MIPS 类型库。

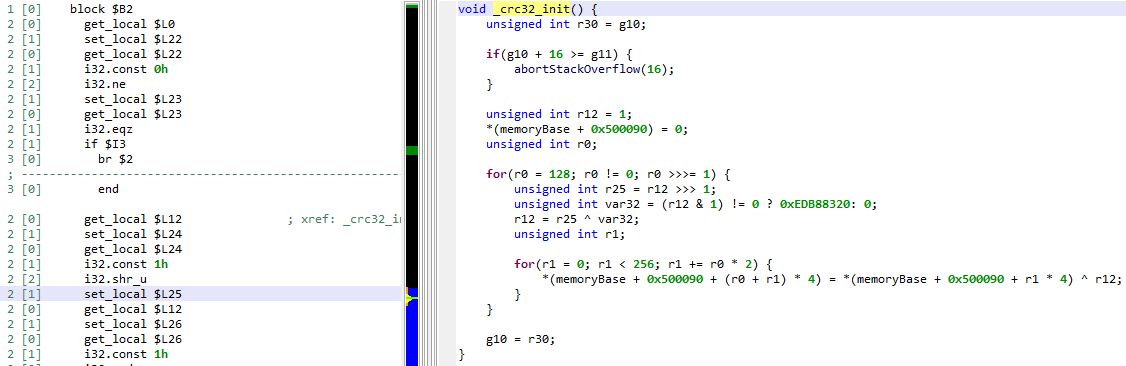

WebAssembly 反编译器

使用 JEB 对 WebAssembly 二进制模块进行逆向工程。

WebAssembly 插件提供以下功能:

• 增强了wasm 二进制模块的反汇编和解析。

• 将 wasm 字节码反编译为伪 C 源代码。

• 高级优化传递以阻止受保护或混淆的代码。

• 用于输入/重命名/评论/交叉引用等的交互层。

• 脚本和插件的完整 API访问权限。

JEB WebAssembly 插件也可用于反编译编译为 wasm 的智能合约,例如 EOS或Parity合约。

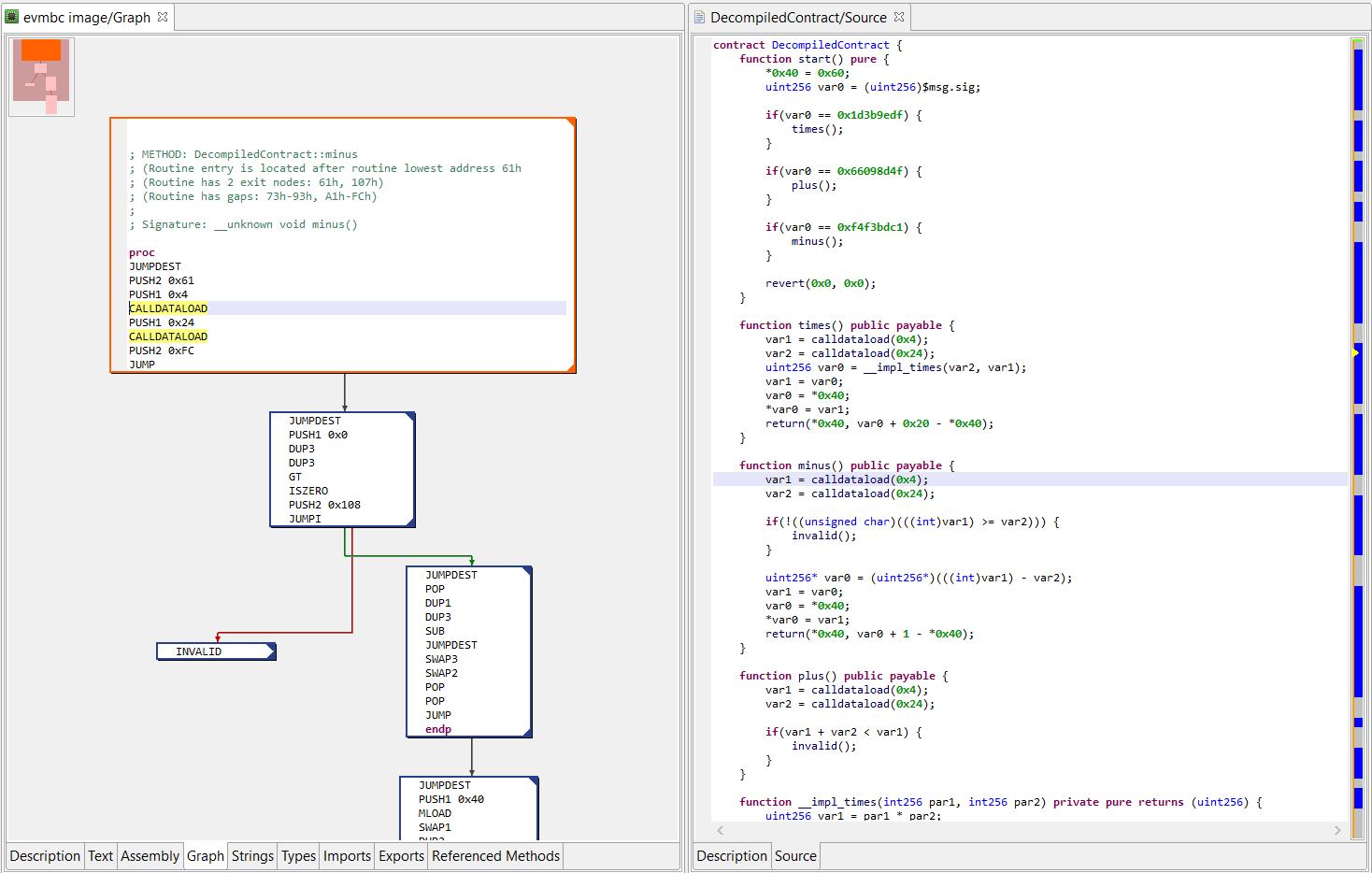

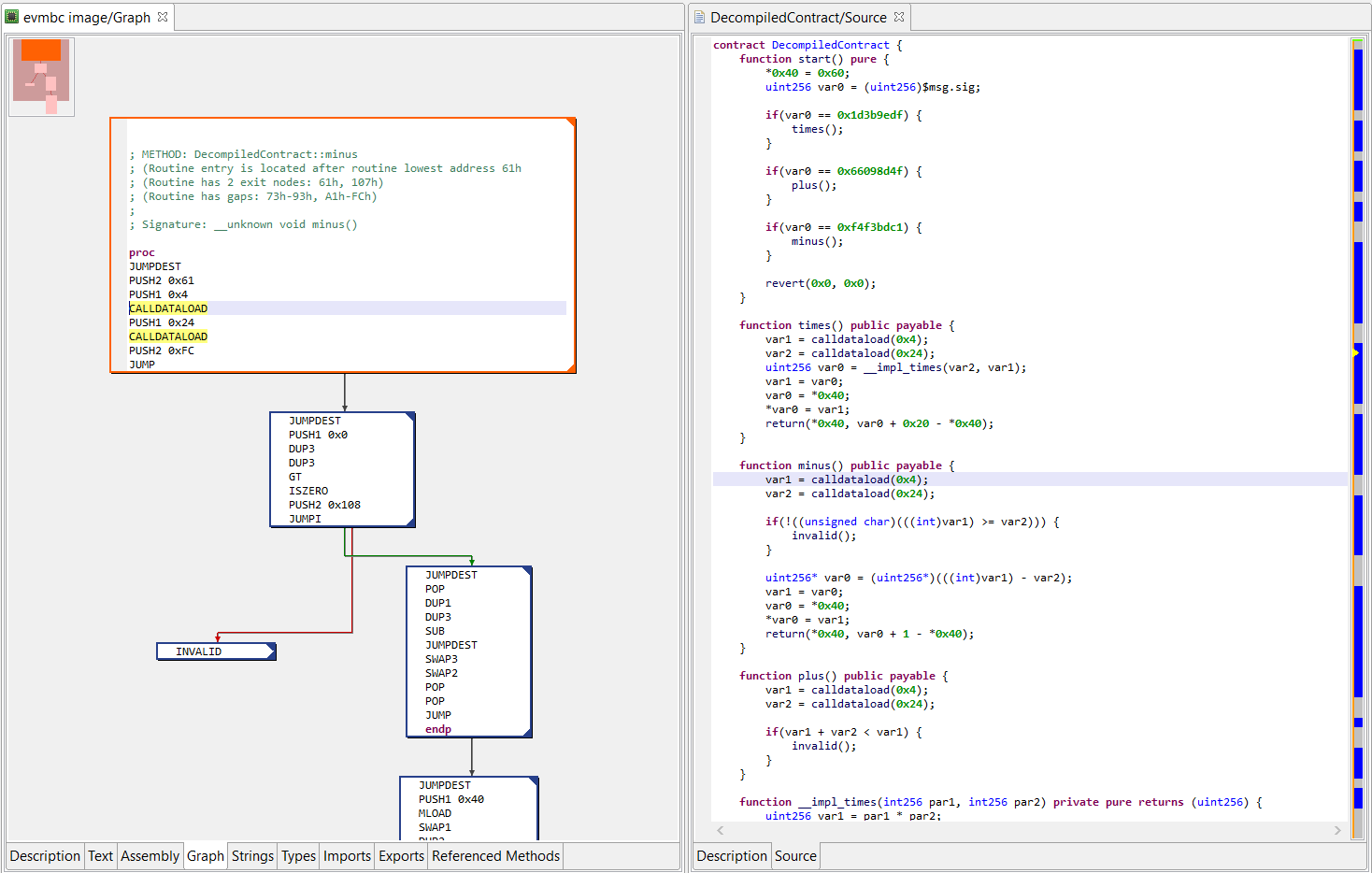

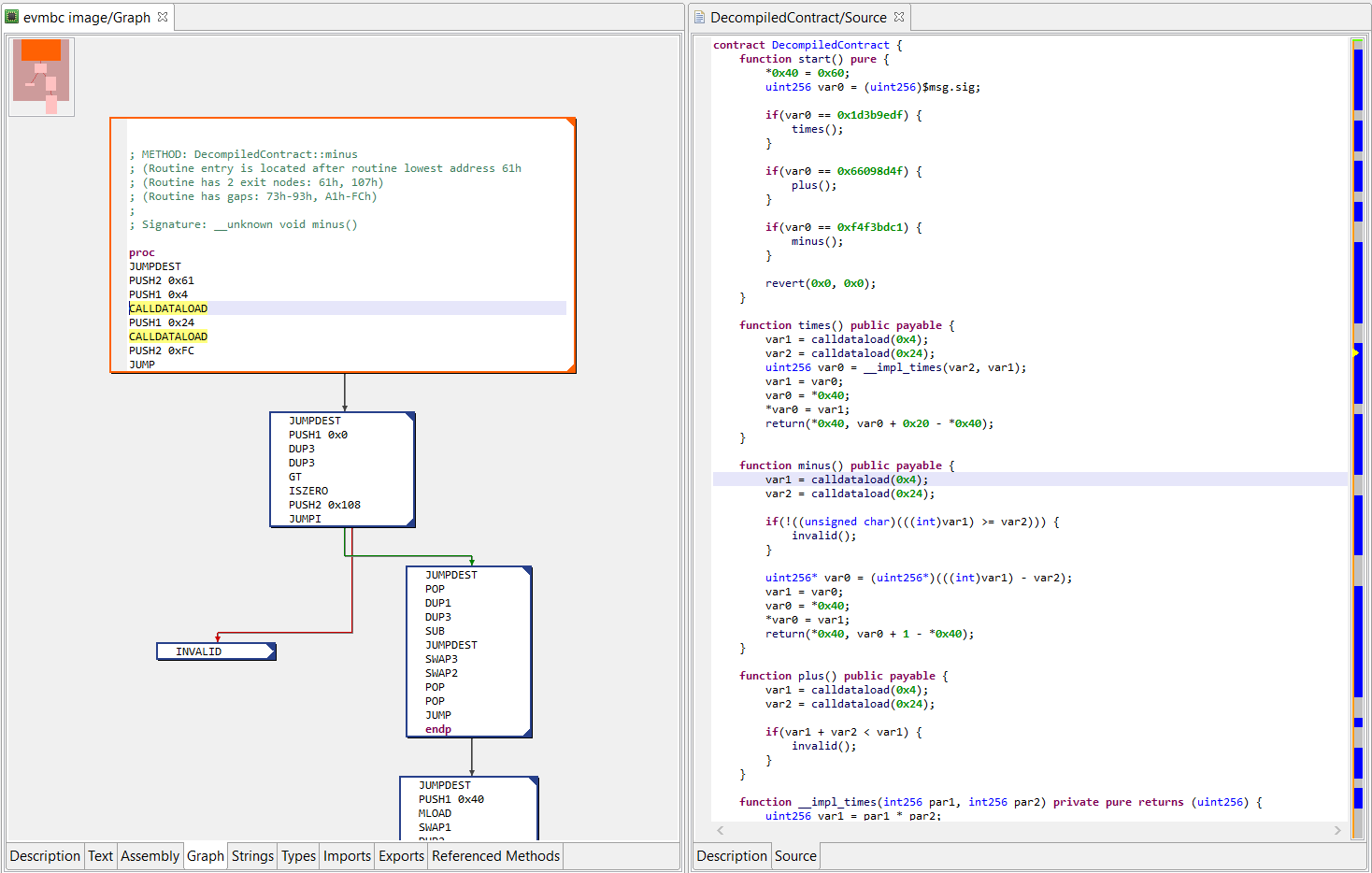

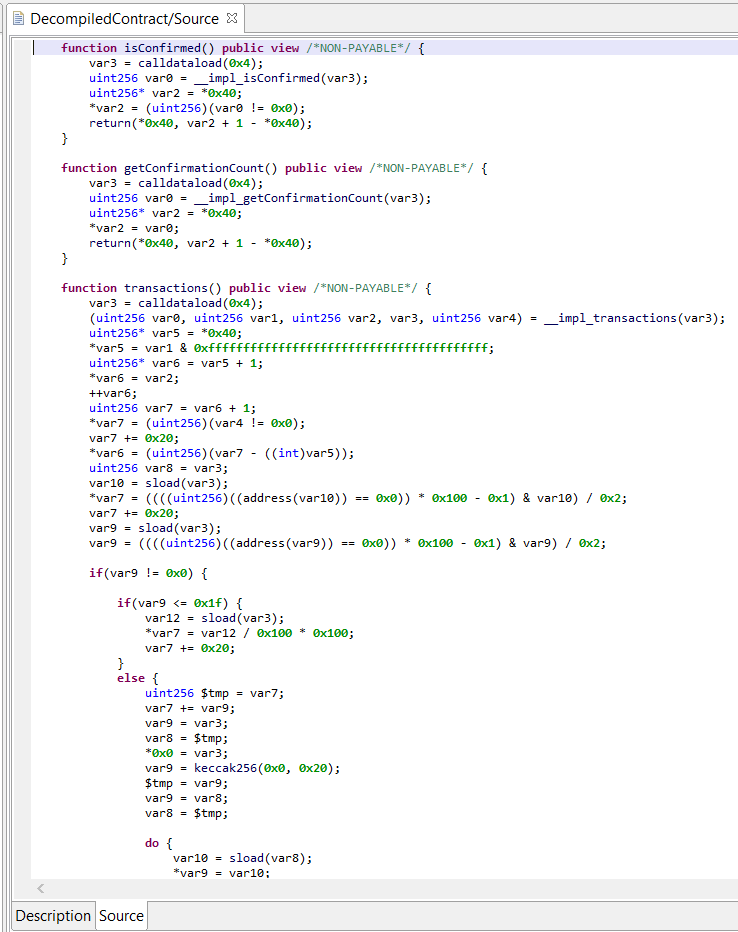

Ethereum 反编译器

使用 JEB 将 Ethereum 不透明智能合约和 dApp 逆向工程为类似 Solidity 的高级代码。

减少昂贵的逆向工程时间:将 Ethereum 智能合约反编译为类似 Solidity 的源代码,以便轻松理解和审查闭源合约和 dApp。

• 使用我们的 Ethereum 反编译器将 EVM 合约代码反编译为类似 Solidity 的高级代码。

• 注释分析结果,以更好地了解编译后的合约或 dApp 在做什么。

• 通过我们的 API自动执行或编写逆向工程任务脚本。

图片显示了 Ethereum 主网上实时合约的 JEB 双窗格“EVM 汇编/反编译代码”视图。

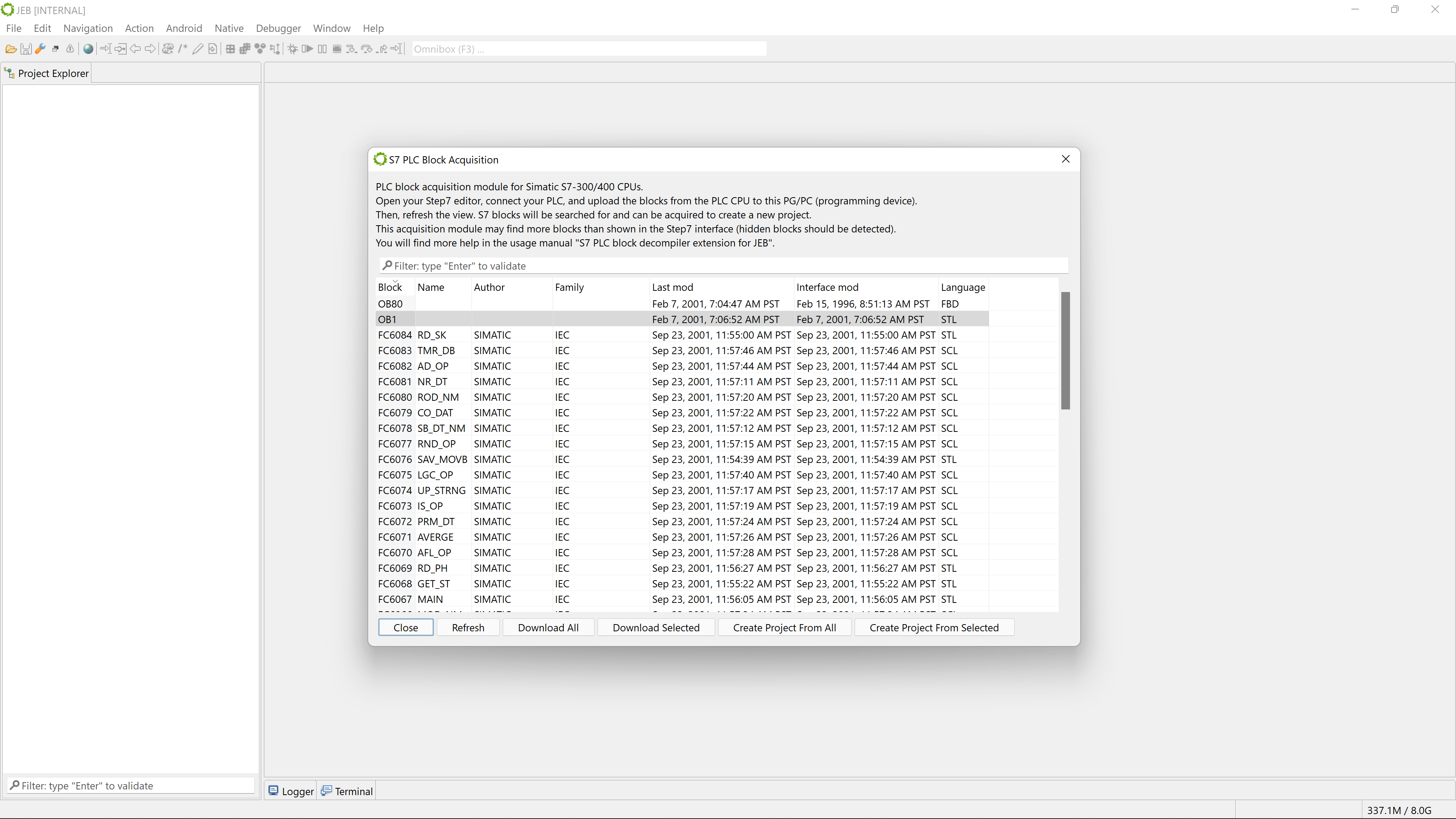

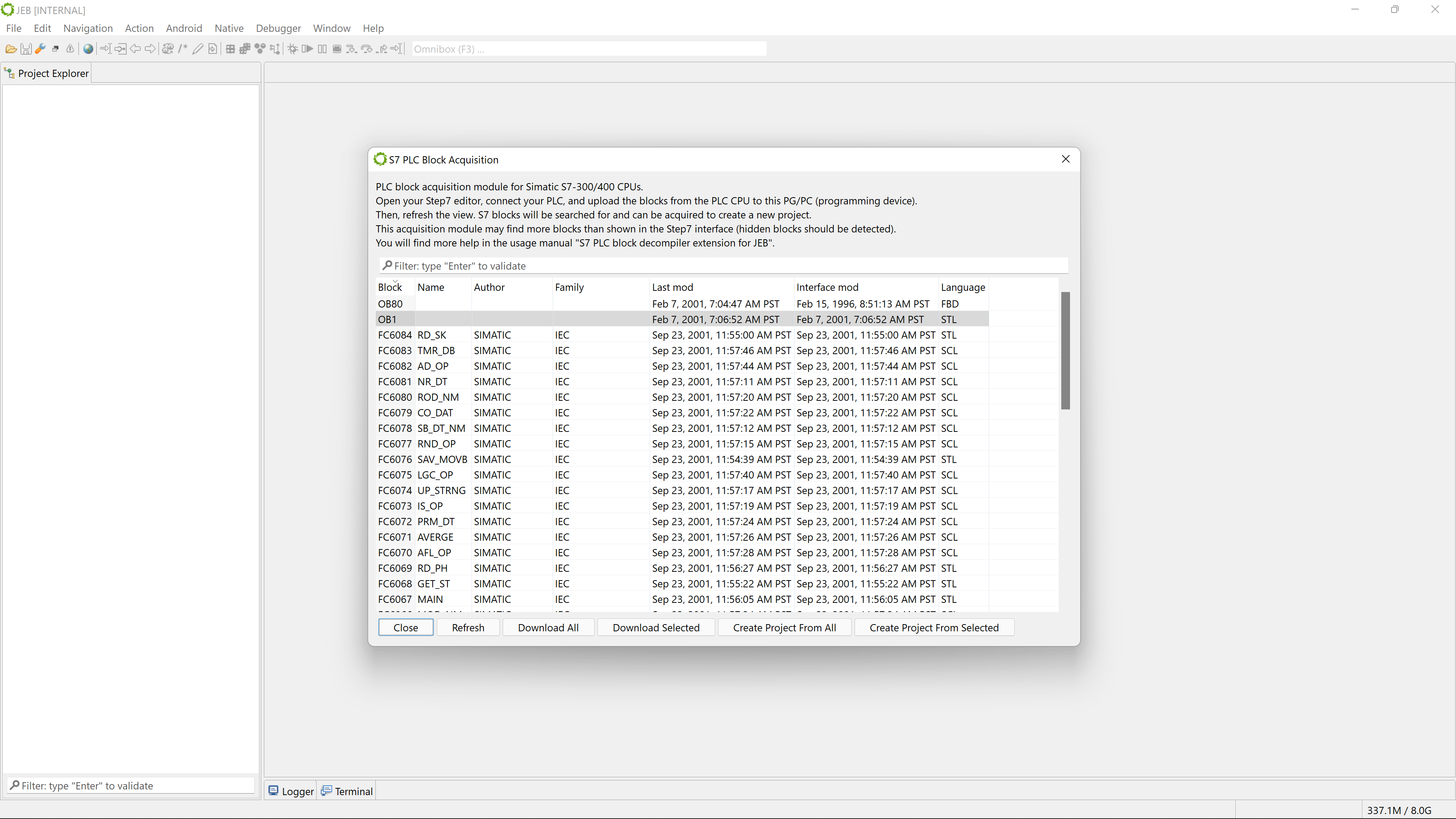

Simatic S7 PLC程序反编译器

S7 PLC 块反编译器扩展支持逆向工程师和安全审计员分析 Siemens Simatic S7 PLC 程序。

S7 PLC 块反编译器是对 PLC 程序复杂性的增加以及出于安全和安全目的评估在 PLC 上运行的代码的需求不断增长的响应。

此 JEB 扩展提供以下功能:

• 为 S7-300 和 S7-400 CPU 获取 S7 不透明二进制块。

• 解析和探索 S7 块。

• 反汇编 MC7 程序。

• 反编译为伪 C 源代码 (*)。

• 使用JEB API编写扩展插件进一步分析代码。

PDF文件分析器

使用业内最佳的 PDF 文档分析器分析恶意 Adobe™ PDF 文件。

我们的 PDF 模块分解和解码 PDF 文件,以提供对其内部组件(如资源和脚本)的访问。它检测结构损坏并发出通知以报告可疑区域。通过桌面客户端或无头客户端(例如文件分析器堆栈或自动化管道)利用 PDF 模块。

使用我们的 PDF 分析器手动或自动对各种大小的文档进行逆向工程。

• 将 PDF 结构分解为视觉上引人注目且可导航的树。

• 处理损坏的文件、复杂的流(例如,多重编码等)。

• 检索分析器生成的20 多个通知和警报,以查明可疑区域并使用它们对文件做出决定。

• 即使在最极端的情况下也能提取嵌入式 Javascript 。

• 通过 JEB API自动化逆向工程过程以执行批量分析。

此表显示了我们的各种许可证类型附带的分析模块和核心功能。

| 构建类型 > | JEB CE 社区版 | JEB Android | JEB Pro (或 Pro Floating) |

| 根据 | |||

| 适合企业或专业使用 | ✔ | ||

| 反编译器 | |||

| Dalvik 反编译器(又名 Android 反编译器) | ✔ | ✔ | |

| “虚拟化”代码的反混淆模块 | ✔ | ||

| Java反编译器 | ✔ | ✔ | |

| 英特尔 x86 反编译器 | ✔ | ✔ | |

| 英特尔 x86-64 反编译器 | ✔ | ✔ | |

| ARM反编译器 | ✔ | ✔ | |

| ARM64反编译器 | ✔ | ✔ | |

| MIPS反编译器 | ✔ | ||

| MIPS64反编译器 | ✔ | ||

| RISC-V反编译器 | ✔ | ||

| S7 PLC 块反编译器 | ✔ | ||

| WebAssembly 反编译器 | ✔ | ||

| 用于智能合约的 Ethereum 反编译器(EVM 反编译器) | ✔ | ||

| Diem (Libra) Move 模块的反编译器(开源) | ✔ | ||

| 基础插件 | |||

| 存档文件(zip、7z、tar) | ✔ | ✔ | ✔ |

| 图像文件(bmp、png、jpg、gif、ico) | ✔ | ✔ | ✔ |

| 结构化文本文件(html、xml、json) | ✔ | ✔ | ✔ |

| 证书文件 (x.509) | ✔ | ✔ | ✔ |

| 应用处理器 | |||

| Android APK(包括 dex、odex、x-apk) | ✔ | ✔ | ✔ |

| Windows PE/PE64/COFF、PDB | ✔ | ✔ | ✔ |

| Linux ELF/ELF64 | ✔ | ✔ | ✔ |

| Mach-O、Mach-O/FAT | ✔ | ✔ | ✔ |

| 英特尔十六进制 (ihex) | ✔ | ✔ | ✔ |

| Chrome 扩展 (crx) | ✔ | ✔ | ✔ |

| WebAssembly 模块 (wasm) | ✔ | ✔ | |

| Ethereum 合约 (evm) | ✔ | ✔ | |

| 反汇编器 | |||

| Dalvik反汇编程序 | ✔ | ✔ | ✔ |

| 英特尔 x86 反汇编程序 | ✔ | ✔ | ✔ |

| 英特尔 x86-64 (AMD64) 反汇编程序 | ✔ | ✔ | ✔ |

| ARM (32, Thumb) 反汇编程序 | ✔ | ✔ | ✔ |

| ARM64 (Aarch64) 反汇编器 | ✔ | ✔ | ✔ |

| MIPS 反汇编器 | ✔ | ✔ | ✔ |

| RISC-V 反汇编程序 | ✔ | ✔ | ✔ |

| Atmel AVR 8 位反汇编器 | ✔ | ✔ | ✔ |

| 杂项二进制解析器插件 | |||

| Flutter/Dart AOT 快照解析器(限制) | ✔ | ✔ | ✔ |

| 调试器 | |||

| Dalvik 调试器 (Android) | ✔ | ✔ | |

| Intel x86 调试器(GDB/LLDB 所有平台,包括 Android) | ✔ | ✔ | ✔ |

| Intel x86-64 调试器(GDB/LLDB 所有平台,包括 Android) | ✔ | ✔ | ✔ |

| ARM 调试器(GDB/LLDB 所有平台,包括 Android) | ✔ | ✔ | |

| ARM64 调试器(GDB/LLDB 所有平台,包括 Android) | ✔ | ✔ | |

| MIPS 调试器(GDB/LLDB 所有平台,包括 Android) | ✔ | ✔ | |

| 文档解析器 | |||

| Adobe PDF | ✔ | ||

| FAT文件系统(文件访问表) | ✔ | ✔(插件) | |

| 平台 | |||

| 将 JEB 项目保存到 JDB2 数据库 | ✔ | ✔ | ✔ |

| 交互性(重构、重命名、评论等) | ✔ | ✔ | ✔ |

| 绘图(CFG、调用图等) | ✔ | ✔ | ✔ |

| 支持同一项目中的多个工件 | ✔ | ✔ | |

| 扩展 - Python 中的客户端脚本 | ✔ | ✔ | ✔ |

| 扩展 - Java 中的后端插件 | ✔ | ✔ | ✔ |

| 自动化/无头发射器 | ✔ | ||

| 离线办公 | ✔ |

联系我们

周一至周日 8:00-23:00

免费热线

023-62585653

张经理:13082556879

罗经理:17558866126

许经理:13057566525

企业微信客服

渝公网安备50010702505508

渝公网安备50010702505508

版权所有:重庆庚乾信息科技有限公司

©2025 Gengqian Information Technology Co., Ltd. 渝ICP备2022008063号-2  渝公网安备50010702505508

渝公网安备50010702505508